使用java框架可简化web应用程序开发,但需确保安全。常见安全考虑因素包括sql注入、xss、ssrf和rce。缓解措施包括:使用预编译语句防止sql注入;html转义和csp防止xss;验证来源、速率限制和白名单防止ssrf;及时更新框架和使用安全函数防止rce。实施这些措施可降低漏洞风险,保护应用程序安全。

使用Java框架可以简化Web应用程序的开发,但前提是确保其安全。本文将探讨常见的Java框架安全考虑因素,并提供缓解措施,以帮助保护您的应用程序。

常见安全考虑因素 SQL注入:攻击者注入恶意SQL查询,执行未授权的操作。 跨站点脚本(XSS):攻击者注入恶意代码,在受害者浏览器中执行,导致会话劫持或数据窃取。 服务器端请求伪造(SSRF):攻击者欺骗应用程序向未授权的服务器发送请求。 远程代码执行(RCE):攻击者利用代码漏洞,在应用程序服务器上执行任意代码。 缓冲区溢出:攻击者向应用程序发送过量数据,导致缓冲区溢出,损害程序的完整性。 漏洞缓解措施SQL注入

使用预编译语句或参数化查询,防止未经转义的用户输入注入SQL查询。 验证和过滤用户输入,使用正则表达式或白名单。跨站点脚本

使用HTML转义,防止恶意HTML代码在浏览器中执行。 启用内容安全策略(CSP),限制应用程序可以加载的脚本和样式。 验证和过滤用户生成的HTML内容。服务器端请求伪造

验证请求的来源,使用IP地址白名单或校验和。 限制应用程序可以访问的外部URL。 实施速率限制,防止大量未经授权的请求。远程代码执行

及时更新框架和库,修补已知漏洞。 使用输入验证和数据类型检查,防止恶意输入执行代码。 部署Web应用程序防火墙(WAF),检测和阻止恶意HTTP请求。缓冲区溢出

使用安全编码实践,避免缓冲区溢出。 使用库或框架提供的安全函数,如String.copy(),而不是直接使用原始指针。 实战案例SQL注入缓解:

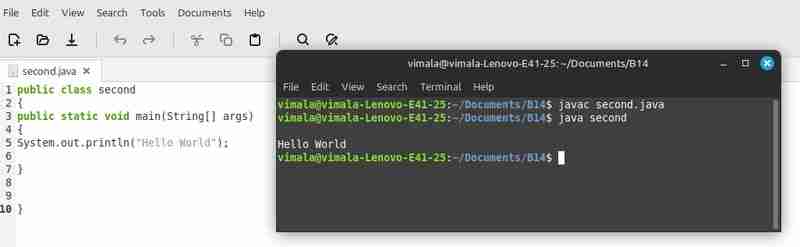

// 使用预编译语句 PreparedStatement ps = connection.prepareStatement("SELECT * FROM users WHERE name = ?"); ps.setString(1, username);XSS缓解:

// HTML转义用户输入 String escapedInput = HtmlUtils.htmlEscape(userInput);SSRF缓解:

// 验证请求的来源 if (request.getRemoteAddr().startsWith("192.168.1.")) { // 允许内部网络的请求 } else { // 拒绝外部网络的请求 }通过遵循这些缓解措施,您可以显著降低Java框架中漏洞的风险,保护您的Web应用程序免受攻击。

以上就是Java框架的安全性考虑和漏洞缓解措施的详细内容,更多请关注知识资源分享宝库其它相关文章!

版权声明

本站内容来源于互联网搬运,

仅限用于小范围内传播学习,请在下载后24小时内删除,

如果有侵权内容、不妥之处,请第一时间联系我们删除。敬请谅解!

E-mail:dpw1001@163.com

发表评论